Passwörter für den neuen ABBUC Server

von cas » Do 31. Jan 2013, 11:46Passwörter für den neuen ABBUC Server gibt es nicht mehr, dafür wird mit SSH Schlüsseln zugegriffen.

SSH funktioniert aus Sicherheitsgründen auf dem neuen Server per Public-Key Anmeldung, nicht per Passwort.

Möchtest Du auf den ABBUC Server einloggen (eigene Homepage aktualisieren, etc), sende mir bitte Deine oeffendliche SSH Schlüsseldatei (Endung ".pub" oder "public"), ich baue die dann schnell in die Konfiguration ein. Das muss nur einmal gemacht werden.

Die privaten Schlüssel auf Eurem Rechner am besten per Passwort-Satz schützen (Passphrase).

Unix/Linux/MacOS:

und mir dann die Datei "~/.ssh/id_rsa.pub" senden

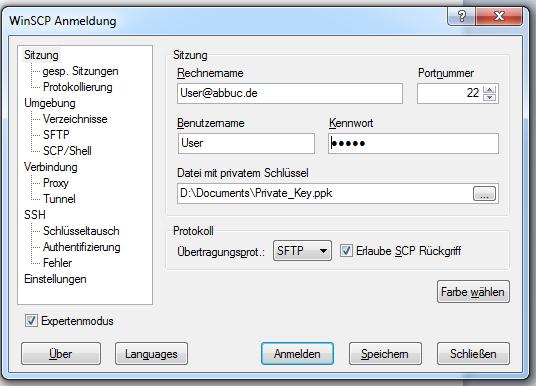

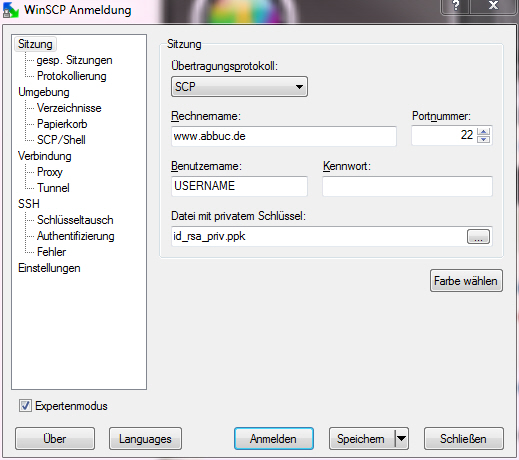

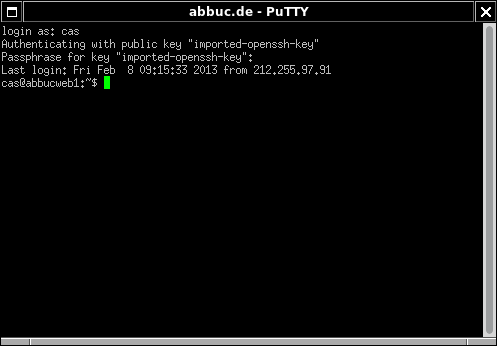

Windows:

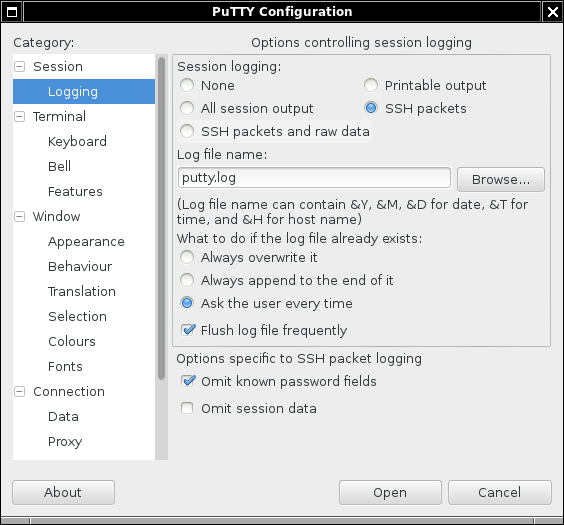

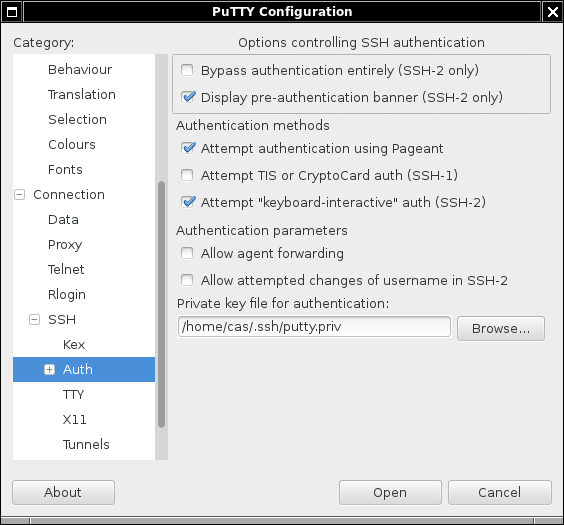

Erzeugen eines privaten und public keys mit putty

a) Starten des Programms puttygen auf dem WindowsClient. Dann ssh-2 RSA wählen und number of bits in generated key auf 2048 setzen.

b) Drücken von Generate

c) Save the generated key drücken und sichern des private keys in C:\Program Files\putty als id_rsa_priv.ppk. U.U. sollte man noch eine pass Passphrase aus Sicherheitsgründen eingeben (s.o.). d) Selektieren des gesamten public keys ('Public key for pasting into OpenSSH authorizedKeys file') und kopieren (CTRL C) ins Clipboard.

e) Öffnen eines Editors (z.B. notepad) und paste (CTRL V) des public keys in den Editor. Sichern der Datei in C:\Program Files\putty als rsa_public.

-- Carsten

SSH funktioniert aus Sicherheitsgründen auf dem neuen Server per Public-Key Anmeldung, nicht per Passwort.

Möchtest Du auf den ABBUC Server einloggen (eigene Homepage aktualisieren, etc), sende mir bitte Deine oeffendliche SSH Schlüsseldatei (Endung ".pub" oder "public"), ich baue die dann schnell in die Konfiguration ein. Das muss nur einmal gemacht werden.

Die privaten Schlüssel auf Eurem Rechner am besten per Passwort-Satz schützen (Passphrase).

Unix/Linux/MacOS:

- Code: Alles auswählen

# ssh-keygen -t rsa

und mir dann die Datei "~/.ssh/id_rsa.pub" senden

Windows:

Erzeugen eines privaten und public keys mit putty

a) Starten des Programms puttygen auf dem WindowsClient. Dann ssh-2 RSA wählen und number of bits in generated key auf 2048 setzen.

b) Drücken von Generate

c) Save the generated key drücken und sichern des private keys in C:\Program Files\putty als id_rsa_priv.ppk. U.U. sollte man noch eine pass Passphrase aus Sicherheitsgründen eingeben (s.o.). d) Selektieren des gesamten public keys ('Public key for pasting into OpenSSH authorizedKeys file') und kopieren (CTRL C) ins Clipboard.

e) Öffnen eines Editors (z.B. notepad) und paste (CTRL V) des public keys in den Editor. Sichern der Datei in C:\Program Files\putty als rsa_public.

-- Carsten